Dopo il down di Libero e Virgilio, tra Telegram e il dark web stanno circolando molte liste di con user e password. Si tratta di oltre un milione di account email di utenti italiani.

Dopo il down di libero diluvio di combolist

Sul down dei servizi email di Libero e Virgilio non aggiungiamo altro. In breve, stando a quanto dichiarato dall’azienda, non c’è stato alcun attacco informatico. Il down cioè è stato conseguenza di altro, in dettaglio un bug della nuova tecnologia di storage adottata recentemente dal provider.

Il momento di incertezza, il caos, la rabbia degli utenti, il diffondersi di notizie (più o meno verificate) hanno realizzato il contesto perfetto perché alcuni “furbetti” potessero rilanciare sia attività di phishing sia la diffusione di combolist. Proprio da queste ultime vogliamo partire.

Per combolist si intendono le coppie “utenza + password” in chiaro: liste infinite di email e di password in chiaro. La redazione di Red Hot Cyber ha vagliato approfonditamente sia Telegram che il dark web rintracciando molteplici liste di account email. Ecco i risultati di questa verifica:

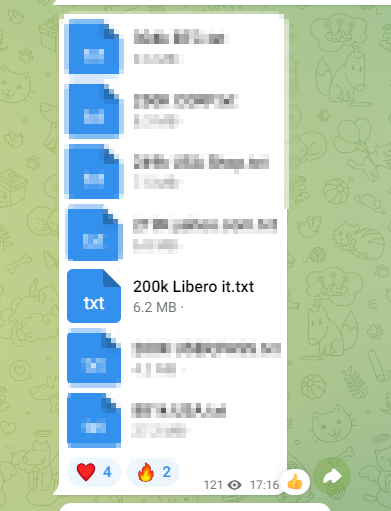

- 30k libero it.txt

- 73k Italy [ Crew…Teams ].txt

- 200k Libero it.txt

- 500K UHQ COMBOLIST GOOD FOR ITALY (libero.it).txt

- 361k Italian B2C Phone Numbers.xlsx

Queste sono alcune delle liste disponibili GRATUITAMENTE al download nei vari canali specializzati in data breach e data leak.

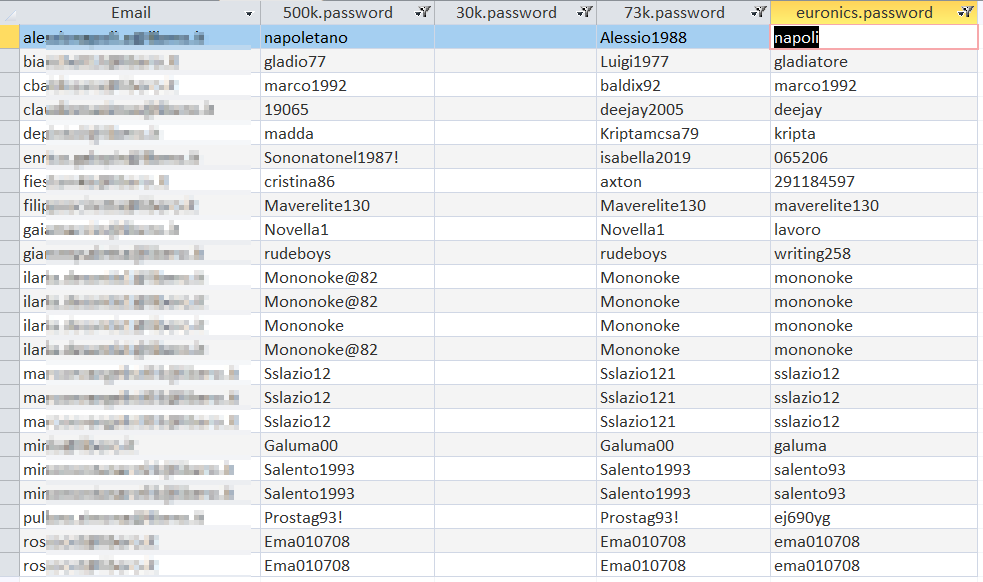

“Per prima cosa abbiamo prelevato le utenze e le password presenti in questi file e creato una tabella che contenesse tutte le credenziali utente e le rispettive password. Tale lista conteneva ben 1.305.125 account di libero.it”

spiegano gli esperti di Red Hot Cyber.

Accorpando i dati, le caselle di posta univoche con password sono risultate 1.137.893. E’ emerso come alcuni account risultassero in lista più volte, ma con password differenti. A significare, insomma, che le password sono state sottratte in momenti diversi dallo stesso client.

Per saperne di più > Libero e Virgilio Mail non funzionano: rischi per professionisti e aziende

Email bucate: una debacle da cui trarre alcuni insegnamenti. A partire dalle password

Uno degli aspetti su cui si sono più concentrati gli esperti di Red Hot Cyber è quello delle password. L’analisi sulle combolist ha consentito di individuare “specifici pattern”.

“Questo ci consente di tentare di individuare una successiva password basandosi sulle tipologie di password riportate in precedenza. Ad esempio, se una prima password e “gladio77”, una successiva è “gladiatore”, una potenziale successiva password potrebbe essere: gladiatore22, gladiatore23, gladiatore2023, gladio2023, e via discorrendo”

si legge.

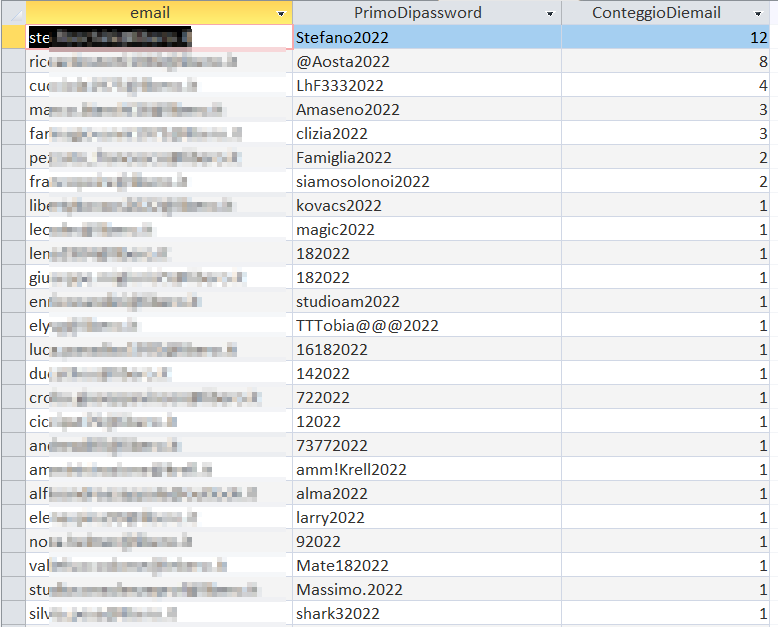

Non solo: molte password riportano stringhe come “2022” o “2023”. Da questo gli esperti ricavano che alcune di queste password sono state sottratte in tempi assai recenti e che quella password è stata modificata / impostata in quello specifico anno.

In entrambi i casi, quindi, c’è “una logica” piuttosto ovvia e scontata, che può aiutare gli attaccanti a ricostruire una determinata password. Un grande aiuto degli utenti agli attaccanti.

Per saperne di più > Password: ancora non ci siamo

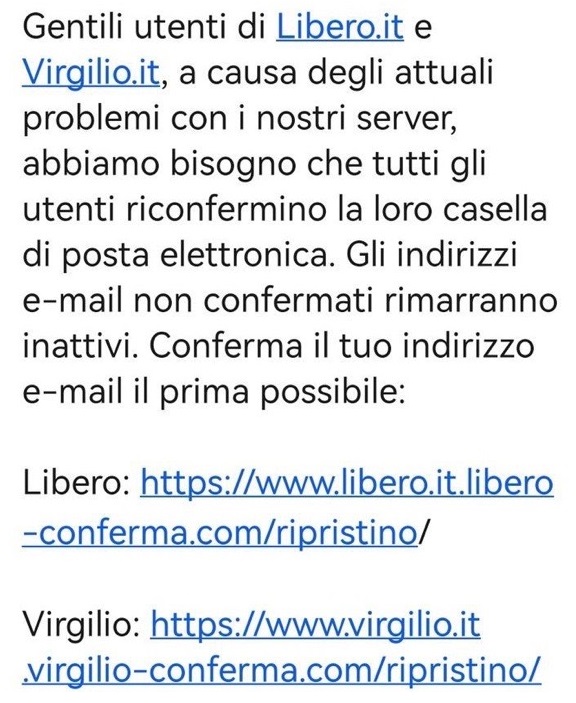

Non solo combolist: gli attacchi di phishing

Come detto, il caos, la scarsa comunicazione, la rabbia dovuta al down di Libero e Virgilio ed ad un disservizio prolungato sono tutti strumenti molto utili ai cyber attaccanti. Soprattutto per quelli specializzati in attacchi di phishing. Ecco che, proprio ieri, lo CSIRT italiano ha dato notizia di una campagna di smishing, ovvero il phishing via SMS, mirata contro utenti Libero e Virgilio.

Come si vede, qualcuno ha tentato di approfittare del disservizio occorso ai servizi email Libero e Virgilio per rubare ulteriori dati. L’SMS invita gli utenti a confermare il proprio account email tramite una serie di pagine indicate via link. Queste, in realtà, tramite un meccanismo di redirect verso risorse remote, conducono a pagine fake che imitano pagine ufficiali di Virgilio e Libero.

Inutile dire, forse, che tutti i dati inseriti in queste pagine fake finiscono direttamente in mano agli attaccanti e non fanno altro che alimentare le famose combolist di cui sopra. Anche in questo caso la massima attenzione dell’utente è necessaria. Contro il phishing infatti non c’è antivirus che tenga e l’unica difesa possibile è la consapevolezza dell’utente.

Per approfondire l’argomento > Phishing: cosa è, come evitarlo e proteggere i dati

Oltre il down di Libero: come mitigare i rischi

Come minimizzare il rischio in questi casi? Come mettere al sicuro i propri account? Queste domande sorgono piuttosto spontanee, analizzando l’accaduto di questi giorni.

Un primo dato importante di cui tenere conto è che molto spesso le campagne di phishing riescono ad essere mirate perchè gli attaccanti le confezionano mettendo a frutto dati sottratti in precedenza o che noi stessi abbiamo diffuso sui social o, in generale, sul web.

C’è poi il problema del riutilizzo delle password. Chi utilizza la stessa password per più servizi corre un gravissimo rischio, quello per cui un attaccante riesce ad accedere a più account e servizi utilizzando una sola password. Se ci fossero ancora dubbi, il riutilizzo delle password è una pessima prassi, da evitare nel modo più assoluto.

Infine c’è una mitigazione molto efficace, della quale però ancora non s’è preso (evidentemente) ancora consapevolezza. Questa misura di sicurezza risponde al nome di Multi Factor Authentication. Nel caso in oggetto, questa misura è stata consigliata agli utenti proprio da Libero stesso.

Il secondo ( o ulteriore) fattore di autenticazione fa si che un attaccante non possa “accontentarsi” della sola password. Dovrà comunque, per accedere all’account, inserire un codice ulteriore (le famose OTP) inviate via SMS o tramite altro mezzo sul dispositivo del possessore dell’account. Da questo punto di vista ricordiamo che ormai praticamente tutti i servizi online, che siano social o web mail o altra tipologia di servizi, consentono di attivare l’autenticazione a due fattori.

Insomma, gli attaccanti sono subdoli e capaci di sfruttare momenti di crisi. Un pò di prevenzione, la consapevolezza e alcune misure tecniche possono però rendere loro la vita più complessa.

Non basta l’antivirus: metti al riparo la tua azienda da attacchi di phishing e da data breach / data leak. Formati e forma i tuoi dipendenti. La consapevolezza è tutto

“L’84% delle aziende è vittima phishing o ransomware: l’84% delle aziende italiane ha subito un attacco di phishing o ransomware e la metà non è riuscita a contrastare efficacemente queste minacce”

ANSA.IT