Coca Cola ha confermato di aver subito un data breach. Rubati 161 GB di dati dai server dell’azienda.

Coca Cola hacked!

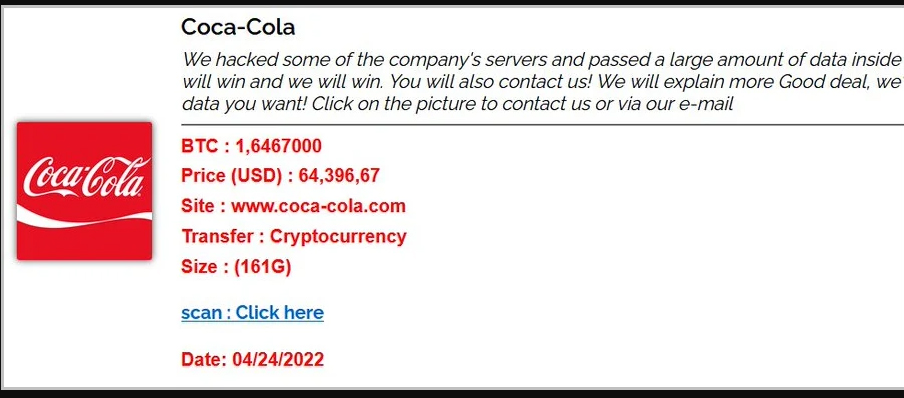

I primi a dare notizia del data breach subito da Coca Cola sono stati gli attaccanti stessi. Il gruppo ransomware Stormous ha annunciato nel proprio leak site di aver fatto irruzione nei server del colosso e aver rubato 161 GB.

L’archivio di dati reso pubblico contiene documenti compressi e file di testo contenenti email e password, account e account di amministrazione, informazioni finanziarie e altre informazioni sensibili. L’archivio di dati è in vendita per chiunque voglia acquistarli alla “modica” cifra di 1.65 Bitcoin, circa cioè 64.000 dollari.

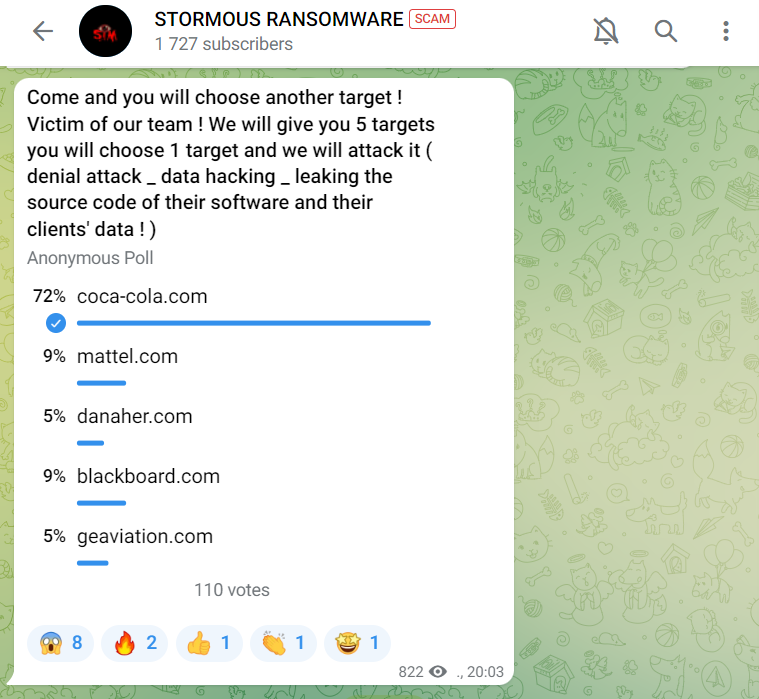

La particolarità, quasi una curiosità, che riguarda il gruppo rasnomware Stormous è che i suoi membri sono soliti organizzare sondaggi nel canale Telegram collegato al gruppo. Coca Cola è stata attaccata per il semplice motivo che è stata l’azienda più votata.

Data breach e ransomware: la coppia perfetta

La notizia del cyber attacco contro Coca Cola, oltre a suscitare clamore, ci consente di parlare di nuovo di rischi informatici come data breach e ransowmare. I ransowmare sono malware che, una volta infiltrati in una rete aziendale, criptano i dati presenti sulle macchine collegate nella rete. Una volta che un dato è criptato diviene inaccessibile al proprietario e l’unica soluzione è detenere la chiave di decriptazione per riportarlo in chiaro. Di per sé la criptazione non è uno strumento offensivo, anzi. Nasce in realtà come tecnica di protezione della confidenzialità delle informazioni ed è una misura tecnico organizzativa perfettamente conforme al GDPR.

Nel caso di un attacco ransomware, la criptazione serve a costruire un meccanismo ricattatorio verso la vittima. “Se vuoi riavere accesso ai tuoi file, se vuoi ottenere la chiave di decriptazione, paga un riscatto”: la filosofia di fondo del ransomware è questa.

Da qualche anno però il mondo dei ransomware si è evoluto, avviando la stagione della “doppia estorsione”. Oltre alla criptazione dei dati, gli attaccanti hanno iniziato anche a rubare e rendere pubblici dati confidenziali.

La doppia estorsione: un riscatto per la decriptazione, un riscatto per non far pubblicare dati rubati

E’ stata la famiglia ransomware Maze, adesso non più in attività, la prima ad utilizzare circa 3 anni fa la tecnica della doppia estorsione. La prima novità è stata a livello tecnico. Una volta ottenuto l’accesso alla rete bersaglio, Maze non procedeva subito alla criptazione dei dati. La fase della distribuzione del ransomware era preceduta dalla cosiddetta “esfiltrazione dei dati”, ovvero il furto dei dati. Maze cercava sui singoli endpoint, sui server, sulle condivisioni di rete tutti i file contenenti informazioni sensibili e li inviava al proprio server di comando e controllo. Solo in una seconda fase avveniva la distribuzione del ransomware. Questo è il motivo per il quale un attacco ransomware ormai è da considerarsi nei fatti anche un data breach. Con tutti gli obblighi normativi che ne conseguono.

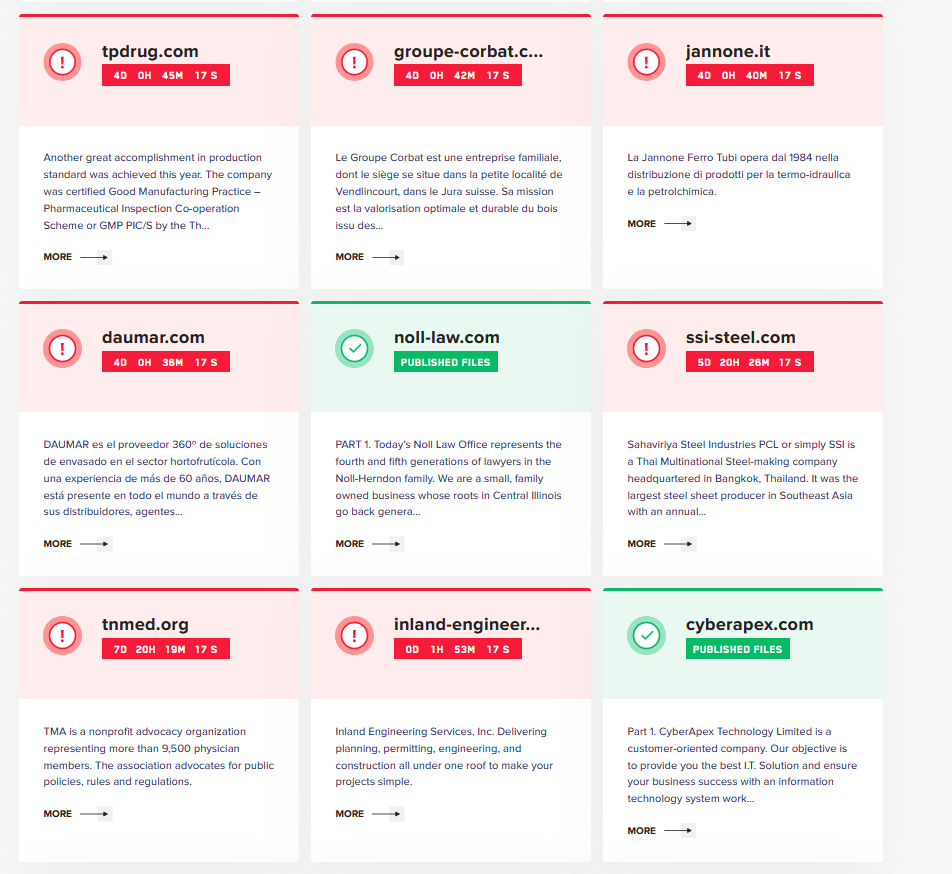

Questo modello di attacco è ormai diventato quello prevalente nel mondo dei ransomware. Terminate le operazioni di esfiltrazione e di criptazione, i gruppi ransomware pubblicano sui propri siti di leak la rivendicazione dell’attacco e avviano un conto alla rovescia. Le vittime devono avviare le trattative e pagare prima della scadenza, altrimenti gli attaccanti iniziano a pubblicare, a piccole dosi, i dati rubati.

Quello mostrato in immagine, ad esempio, è il sito di leak del ransomware Lockbit 2.0. I siti di leak sono solitamente raggiungibili solo tramite Tor, avendo spesso indirizzi .onion. Sono siti web nei quali gli attaccanti annunciano pubblicamente le vittime dei propri attacchi (spesso con veri e propri comunicati stampa), mostrano conteggi alla rovescia e consentono a chiunque voglia di comprare o talvolta scaricare gratuitamente i dati rubati. Nel sito di leak di lockbit 2.0, le vittime sono colorate di rosso nel caso in cui il conto alla rovescia sia ancora in corso, in verde invece le aziende che non avendo contrattato o pagato il riscatto, hanno subito la pubblicazione dei dati.

Data breach: il mercato dei dati rubati

Ora, potremmo domandarci perché per gli attaccanti sia utile rubare dati delle aziende. In termini di pressione sulla vittima nel corso di un’estorsione il perché è chiaro: un’azienda che vede pubblicati dati personali e confidenziali non solo può incorrere in sanzioni legali, ma può perdere il controllo di dati protetti da copyright o proprietà intellettuali così come perdere vantaggi competitivi rispetto ai concorrenti ecc..

Per saperne di più > Dati rubati: che fine fanno? Il caso SIAE

C’è, però, molto di più. Il furto dei dati precedente ad un attacco ransomware è un metodo che gli attaccanti usano per massimizzare i profitti derivanti da un attacco. Rivendere i dati rubati è cioè ormai divenuta una prassi. Esistono nel dark web alcuni market dove si possono acquistare dati personali, solitamente usati per furti di identità, oppure credenziali di accesso da riutilizzare per lanciare ulteriori attacchi.

Lo scorso anno la società di sicurezza Kela ha pubblicato un report sul fenomeno, indicando come, dal 2020 in poi, si sia registrato un vero e proprio boom di rivendite di accessi alle reti violate. Tra i dati più ghiotti per i cyber criminali non ci sono solo credenziali di accesso a servizi di vario genere, ma anche e soprattutto credenziali VPN e RDP.

Per saperne di più > Nel dark web è boom di vendite di accessi abusivi alle reti hackerate